« Todos os tutoriais

Controle remoto seguro com 2FA, criptografia ponta a ponta e TLS 1.3

No contexto atual, marcado por uma crescente necessidade de flexibilidade no trabalho e uma constante evolução das ameaças cibernéticas, a segurança no acesso remoto a computadores assume uma importância crítica. O aumento contínuo nos ataques cibernéticos pinta um quadro de ameaças que estão evoluindo rapidamente e de forma constante. Empresas que necessitam de serviços de suporte técnico remoto, especialmente para sua infraestrutura de servidores, querem a garantia de que as ferramentas de software utilizadas garantam o mais alto nível de segurança.

Iperius Remote é um dos melhores softwares gratuitos para controle remoto de PCs, MACs, servidores e dispositivos móveis. É uma excelente alternativa ao AnyDesk e TeamViewer, com todos os requisitos de segurança necessários para cumprir com as recentes regulamentações HIPAA e GDPR. Iperius Remote se posiciona como uma solução de ponta, oferecendo um conjunto de recursos avançados que elevam os padrões de segurança, privacidade e controle para usuários e empresas. Este artigo descreve como o Iperius Remote atende aos desafios de segurança no acesso remoto, combinando inovação tecnológica e facilidade de uso.

Autenticação de Múltiplos Fatores (2FA) e Proteção de Configurações

A maneira mais segura de proteger um computador remoto é usar a autenticação de dois fatores (2FA). Em termos simples, isso significa que qualquer pessoa que deseje se conectar a esse computador deve gerar um OTP de um dispositivo móvel autorizado, impedindo assim qualquer acesso que não tenha passado por esse nível adicional de autenticação, mesmo que um usuário malicioso de alguma forma obtenha o ID e a senha do computador remoto. Configurar a autenticação de dois fatores é fácil com o Iperius Remote. Uma vez que o programa é aberto na máquina remota a ser protegida, vá para as opções de segurança e habilite a opção 2FA. Um código QR será exibido, que pode ser escaneado com um aplicativo de autenticação compatível como o Google Authenticator, através do nosso dispositivo móvel. Uma vez feito, feche a janela com o código QR. A partir desse momento, toda vez que alguém tentar se conectar a esse computador remoto, o OTP gerado aleatoriamente pelo aplicativo de autenticação será necessário.

Todos os passos para configurar 2FA no Iperius Remote podem ser encontrados neste tutorial.

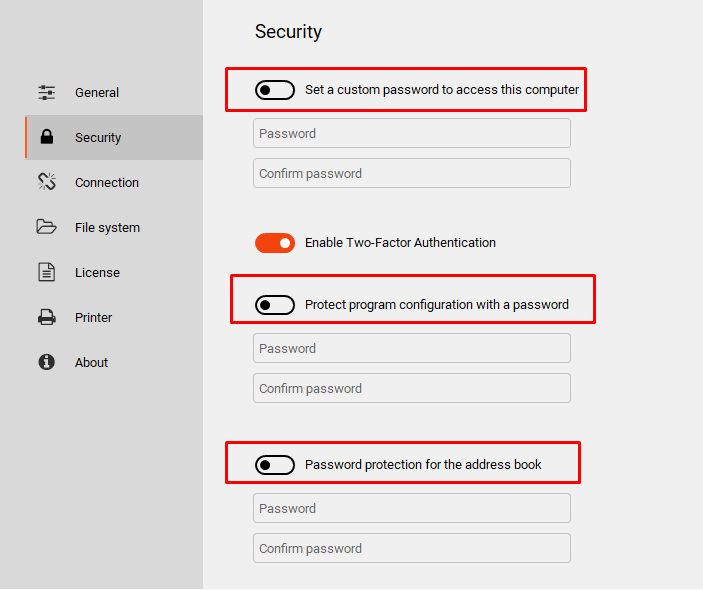

O Iperius Remote vai além, permitindo a definição de senhas dedicadas para acessar o computador remoto, proteger as configurações do software e garantir o acesso seguro à agenda de endereços:

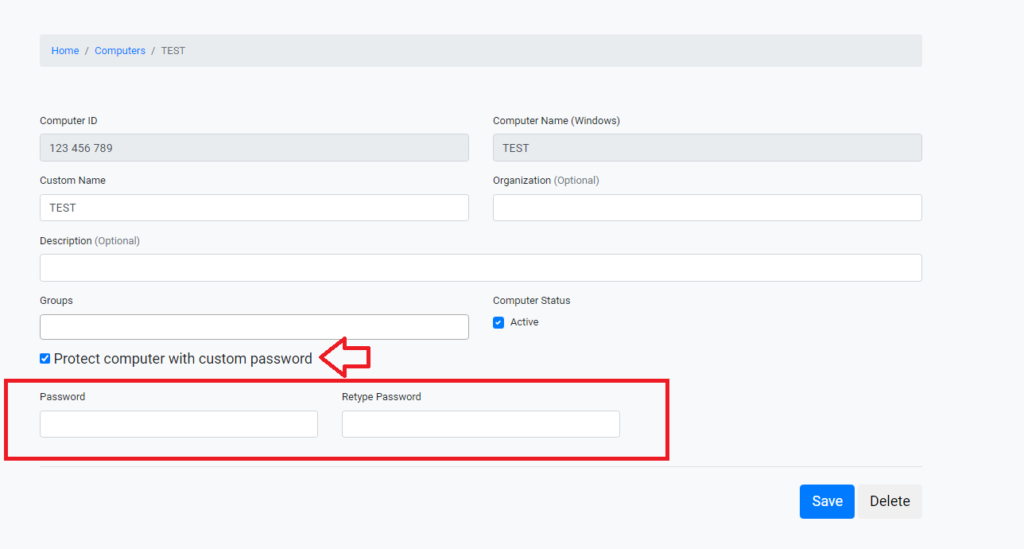

Além disso, o Iperius Remote possibilita configurações granulares de permissão através da sua interface administrativa web, onde é possível configurar permissões de acesso e visualização na agenda de endereços para diferentes computadores, de forma granular para usuários operadores e grupos de computadores. Também é possível definir uma senha adicional para acessar um computador específico (imagem abaixo):

Segurança Personalizada e Controle Avançado

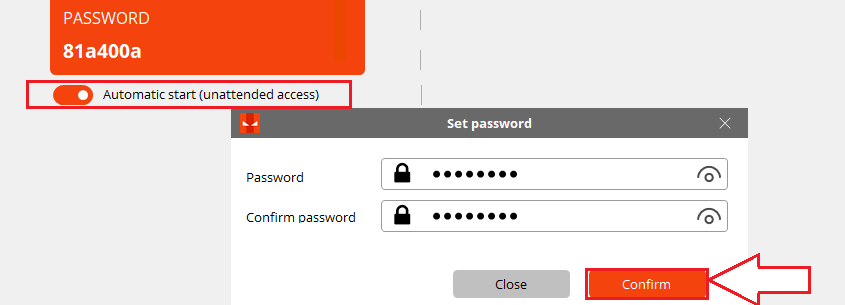

O Iperius Remote introduz a possibilidade de configurar o acesso não supervisionado com senhas personaliz

adas, permitindo que os usuários acessem seus computadores remotamente sem a necessidade de interação direta, mas com a tranquilidade de uma senha segura e pessoal.

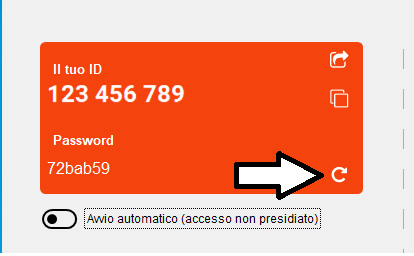

Nos casos em que o acesso não supervisionado não pode ser habilitado, mas ainda se deseja o mais alto nível de segurança, o Iperius adicionou a funcionalidade de regeneração de senha. Com um simples clique, a segurança é ainda mais reforçada, permitindo a mudança fácil e rápida das credenciais de acesso para evitar o mau uso.

Inovações para Privacidade e Segurança de Dados

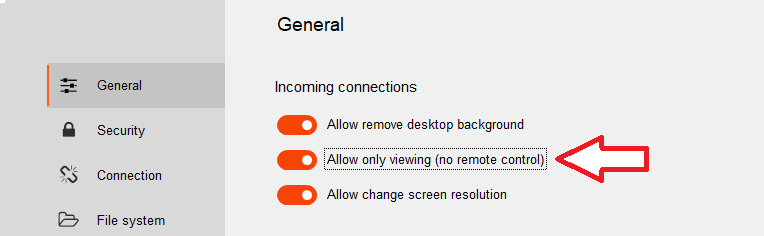

O modo de visualização apenas é uma novidade significativa, permitindo a exibição da tela sem ceder o controle do PC, ideal para assistência, demonstrações ou treinamento remoto.

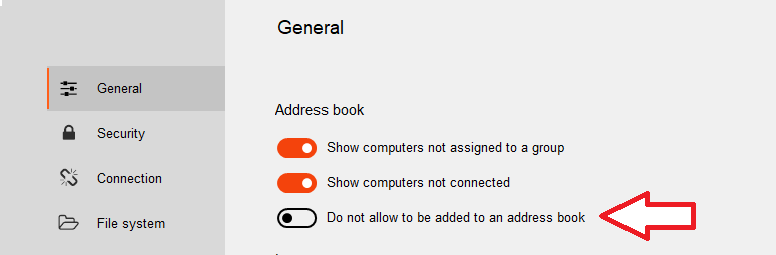

O Iperius Remote também introduz a possibilidade de desabilitar a adição do próprio dispositivo em agendas de endereços externas, oferecendo aos usuários controle sem precedentes sobre sua privacidade e a disseminação de suas informações.

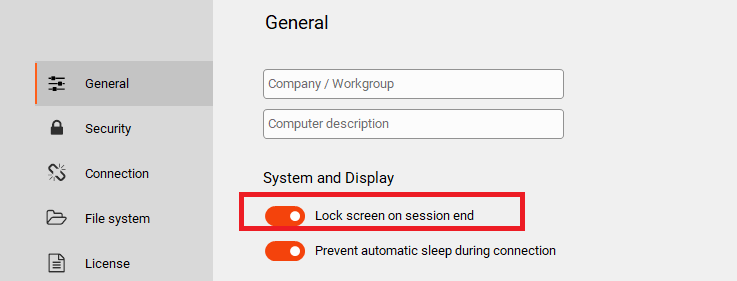

Finalmente, é possível com o Iperius habilitar o bloqueio automático da tela no final de uma sessão de desktop remoto:

Criptografia de Ponta a Ponta com Protocolos Avançados

Talvez o aspecto mais relevante da segurança do Iperius Remote seja o uso de criptografia de ponta a ponta para conexões entre clientes e o uso de protocolos de ponta como o TLS 1.3.

A criptografia de ponta a ponta (E2EE) representa uma técnica de segurança específica na qual os dados são criptografados em todas as etapas de sua transferência de um dispositivo para outro. Esta técnica garante que a comunicação seja protegida, impedindo que terceiros acessem o conteúdo dos dados transmitidos, tanto durante a transferência entre dispositivos quanto quando os dados passam por um servidor. O Iperius Remote implementa nativamente a criptografia de ponta a ponta em todas as transmissões de vídeo (desktop remoto), transferências de arquivos e chat, evitando assim qualquer possibilidade de interceptação ou comprometimento dos dados. Esta tecnologia garante que todos os dados transmitidos sejam criptografados de uma extremidade do canal de comunicação à outra, protegendo as informações de interceptações e manipulações.

Todas as conexões do Iperius Remote são protegidas via criptografia AES ou hash de senha e contam com uma infraestrutura de servidores em data centers certificados ISO 27001 com proteção proativa contra ataques DDOS, garantindo a mais alta confiabilidade do serviço.

Conclusão

O Iperius Remote confirma-se como uma solução líder para quem procura acesso remoto seguro, confiável e rico em recursos. Desde a autenticação de múltiplos fatores até a criptografia de ponta a ponta, opções de segurança personalizáveis e controles avançados, cada aspecto foi projetado com a máxima segurança e facilidade de uso em mente.

O Iperius Remote é a escolha certa para empresas, profissionais de TI e usuários conscientes da segurança que desejam navegar no mundo do acesso remoto com confiança.

Per qualsiasi domanda o dubbio in merito a questo tutorial,

Contattaci